Recursos

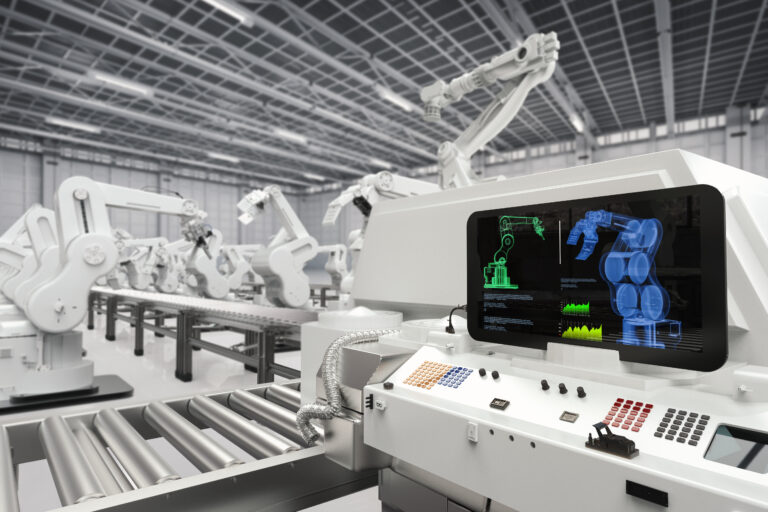

Estamos comprometidos a hacer del mundo un lugar más seguro y nos esforzamos incansablemente por innovar y mejorar nuestras soluciones, lo que les permite abordar todos los desafíos de la Industria 4.0 en rápido movimiento con las soluciones de seguridad cibernética más avanzadas.

Descubra aquí documentos técnicos, comunicados de prensa, charlas técnicas y noticias de todo el mundo.

Five cybersecurity bills aimed at strengthening protections for national energy infrastructure have advanced, reflecting bipartisan concern over growing...

In October 2025, the Canadian Centre for Cyber Security issued an Alert warning CISO and decision makers of increasing cyber-attacks exploiting internet-accessible industrial...

Networking devices, like food, can introduce risks from the big wide world into critical infrastructure systems. Modern industrial systems are a blend...

In a joint advisory, the U.S. Cybersecurity and Infrastructure Security Agency (CISA) and partners detailed ongoing cyber activity targeting industrial...

For networking operators in factories, utilities, and government agencies, the convergence of Information Technology (IT) and Operational Technology (OT)...

Machinery these days are highly sophisticated and expensive, consisting of a lot of sensors, moving parts and computing power.

In the long term, they can...

The North American Electric Reliability Corporation Critical Infrastructure Protection (NERC CIP) is a set of standards developed by NERC, aimed to heighten...

Programmable logic controllers (PLCs) are the most important components of industrial control systems, providing the high performance and efficiency that...

No posts found