Recursos

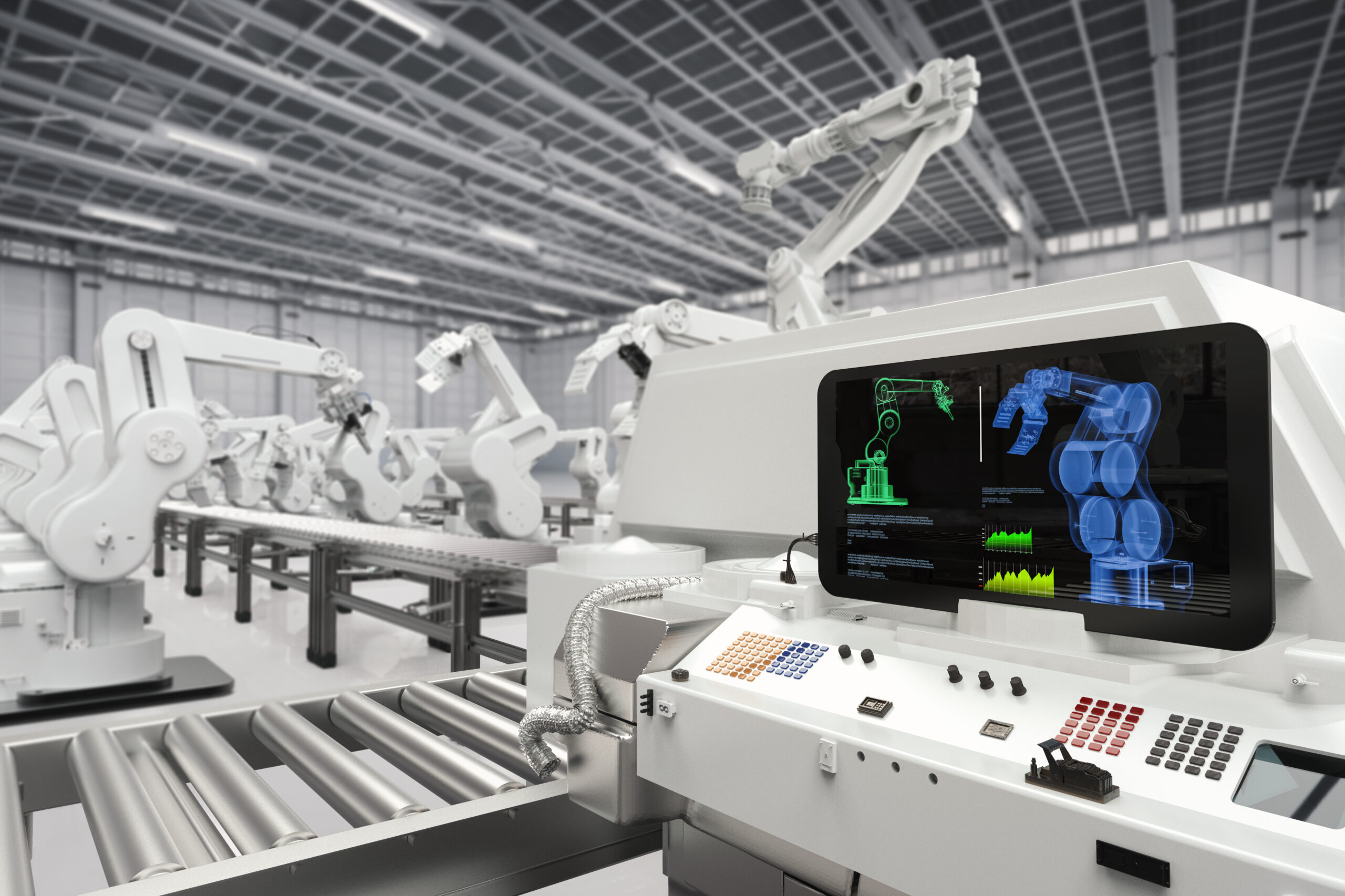

Estamos comprometidos a hacer del mundo un lugar más seguro y nos esforzamos incansablemente por innovar y mejorar nuestras soluciones, lo que les permite abordar todos los desafíos de la Industria 4.0 en rápido movimiento con las soluciones de seguridad cibernética más avanzadas.

Descubra aquí documentos técnicos, comunicados de prensa, charlas técnicas y noticias de todo el mundo.

Documentos Técnicos

A different bidirectional approach to data diode solutions

Frequently, data diodes have been deployed to create an “air gap” between the Operational Technology (OT) network and the Information Technology (IT) network, protecting critical OT processes from the open risks of IT. Yet, what if your application necessitates two-way communication, the most common network topology? Are data diodes still applicable for securing these systems? YES, through bidirectional data diodes.

In our digitally-driven age, safeguarding sensitive data and systems is of utmost importance. Hardware-based cybersecurity, unlike mere software solutions, has emerged as a pivotal component in this defense mechanism.

But what is meant by “hardware-based cybersecurity”? At its core, it refers to physical devices explicitly crafted to defend computer systems against vulnerabilities and threats. More than just a protective shield, these hardware security tools significantly influence an organization’s overarching cybersecurity approach.

Critical infrastructure refers to essential systems and assets, both physical and virtual, whose incapacitation or destruction would significantly impact society.

This encompasses sectors like energy, water, transportation, healthcare, and financial services. As many of these infrastructures are now digitally controlled, they are vulnerable to cyber threats.

In the ever-evolving digital landscape, one aspect that has gained significant attention is OT cybersecurity.

As our reliance on technology grows, so does the need for robust security measures, especially in the realm of operational technology (OT). But what exactly is OT cybersecurity, and why is it becoming increasingly important?

¿Qué es la ciberseguridad industrial? En pocas palabras, es el escudo que protege los sistemas informáticos y las redes que son el alma de industrias vitales tales como manufactura, energía y transporte. Se trata de mantener estos sectores a salvo de las peligrosas amenazas cibernéticas que podrían paralizar sus operaciones.

En términos de ciberseguridad, una puerta de enlace unidireccional es un dispositivo de red que permite que los datos fluyan en una sola dirección, desde una red de origen a una red de destino. Este flujo de datos unidireccional se aplica físicamente, lo que hace imposible que los datos viajen de regreso desde la red de destino hacia la red de origen.

Un diodo de datos es un dispositivo de ciberseguridad que garantiza la transferencia segura de datos. No es solo otra pieza de hardware de seguridad; es un modificador de las reglas de juego. A diferencia de las medidas de seguridad tradicionales, los diodos de datos ofrecen una característica única: el flujo de datos unidireccional. Esto significa que los datos solo pueden moverse en una dirección, desde el origen hasta el destino, sin ninguna posibilidad de un viaje de regreso.

Ver es creer

Cuando se habla de diodos de datos, una pregunta que la gente suele hacer es: “Entonces, ¿cuál es la diferencia entre los Firewall o cortafuegos y los diodos de datos?”

Decimos que los dos son complementarios, ya que los diodos de datos brindan medidas de seguridad adicionales para segmentos de red especialmente vulnerables. Sin embargo, al observar más detalles, está claro que los firewalls y los diodos de datos tienen conceptos totalmente diferentes.

Descubra qué riesgos puede representar la TO para sí misma y para la empresa

Siempre se nos hizo creer que la mejor forma de proteger una red, un sistema o una subred es aislarla del resto de la red. En resumen: desconectar.

Además, se tiende a creer que los subsistemas TO son inmunes a las amenazas porque estas solo se originarán en la empresa o en las redes superiores.

Registros de autenticación y seguimiento

La configuración incorrecta es un problema común en los eventos de ciberseguridad de la red. Pueden ser por cambios causados por el operador, intencionales o no intencionales, o a veces por ataques de redes externas.

De acuerdo con lo que se especifica en ISA62443, cualquier componente de red que se pueda configurar dinámicamente debe seguir los siguientes principios…

Casos de Estudio

Soluciones de redes robustas y seguras para subestaciones

La electricidad desempeña un papel fundamental en la economía y en las actividades cotidianas de las personas. Cuando falla la red eléctrica, puede ocasionar daños catastróficos.

Proteja su TO con Data Diode e IDS

La comodidad y la productividad han introducido más vectores de ataque en el entorno de TO y han creado más oportunidades para actividades maliciosas.

Proteja los PLC de su red inteligente

Protegiendo los PLC en un sistema de digitalización de redes inteligentes. En la actualidad, los PLC están más integrados e interconectados con otros sistemas complejos y soluciones de código abierto.

Asegurar máquinas sofisticadas con altas tasas de transferencia de datos y protocolos complejos

Cuando las máquinas actúan como el cerebro de la operación y están conectadas a una gran cantidad de dispositivos industriales, una brecha de seguridad puede poner en peligro toda la operación.

Simplifique la conformidad con NERC CIP con BlackBear Intelligent Gateway

El incumplimiento de NERC CIP puede acarrear sanciones de hasta $1 millón de dólares por día, según la gravedad de la infracción.

Fortalecimiento de las operaciones en alta mar: Ciberseguridad para plataformas de petróleo y gas

Los computadores de flujo son componentes críticos en las plataformas de extracción de petróleo y gas en alta mar.

Noticias

Actualizaciones nuestras y del mundo

BlackBear's observations: Two-way communication can cause possible exposure of critical assets.

BlackBear's observations: Firewalls are inadequate for this type of attack, since the command format itself is valid, even though the value is incorrect.

BlackBear's observations: Data Diodes are used to segment networks in a simple and effective way.

Excelencia comprobada

Pruebas de penetración

Nuestra tecnología ha pasado pruebas de penetración por varios laboratorios profesionales alrededor del mundo.

Especificaciones

de grado industrial

Aprovechando más de 30 años de experiencia del grupo, nuestros productos funcionan con EMC de grado industrial, así como con amplias temperaturas de operación, y se pueden implementar en una amplia gama de entornos hostiles.

experiencia en

redes industriales

validadas por laboratorios de ciberseguridad OT de renombre mundial

en el extranjero

de software y hardware

Validado por